VoIP-Gespräche mitschneiden (VoIP-Sniffing)

Vorwort

Diese Dokumentation beschreibt das Mitschneiden (Sniffing) von VoIP-Gesprächen mit Hilfe von ARP-Spoofing.

Bitte vergewissern Sie sich, dass Ihr System über die nötigen Voraussetzungen verfügt, wie in der Infobox beschrieben. Weiterhin sind Grundkenntnisse im Umgang mit Linux erforderlich, da die Vorgehensweise, wie sie hier beschrieben ist, in manchen Teilen abweichen kann. Kein System ist wie das Andere. Die Dokumentation wurde sorgfältig von mir geprüft. Dennoch kann ich keinerlei Haftung für Schäden an Ihrem System oder eine Gewährleistung übernehmen. Bitte verwenden Sie diese Dokumentation auf eigene Gefahr.

Diese Dokumentation beschreibt Methoden, mit denen gezielt die Verwundbarkeit eines Netzwerks oder IT-Systems gegenüber Hacking- und Manipulationsversuchen analysiert werden kann.

Ohne die ausdrückliche Zustimmung der zu testenden Organisation und/oder der betroffenen Personen sind diese Methoden illegal und können eine Straftat darstellen.

Verwendete Software:

Voraussetzungen:

- physikalischer Zugriff auf das VoIP-Subnetz

Weitere, empfohlene Dokumentationen:

Schritt für Schritt

Die folgende Beschreibung bezieht sich auf Kali Linux. In dieser Distribution sind die benötigten Programme bereits vorinstalliert.

Wichtig ist, dass eine funktionierende Netzwerkverbindung besteht. Falls eine virtuelle Maschine (VM) eingesetzt wird, sollte diese im Bridge Mode laufen. Als weitere Einschränkung gilt, dass man sich im selben Netzwerk (Subnetz) wie die abzuhörenden VoiP-Telefone befinden muss!

ARP-Spoofing mit Ettercap

In unserem Beispiel wird das Netzwerk-Interface eth0 verwendet. Natürlich kann auch ein anderes Interface, z.B ein WLAN-Interface verwendet werden.

Es werden folgende Parameter verwendet:

-T Text-Only-Interface, Ausgabe direkt auf der Kommandozeile -M Man-in-the-Middle-Methode, ARP-Spoofing -i Interface, eth0 /// Gesamtes Subnetz, alle MACs/IPs/Ports

In der Praxis muss allerdings nicht das gesamte Subnetz angegriffen werden, da wir ja nur prüfen möchten, ob ein VoIP-Sniffing grundsätzlich möglich ist. In diesem Fall verwenden wir nur die IP-Adresse eines bestimmten VoiP-Endgerätes (z.B. 192.0.2.42):

# ettercap -T -M ARP -i eth0 /192.0.2.42// (Alle MACs/Nur IP 192.0.2.42/Alle Ports)

Öffnen Sie ein Terminal-Fenster und rufen Sie ettercap auf.

# ettercap -T -M ARP -i eth0 ///

VoIP-Sniffing mit Wireshark

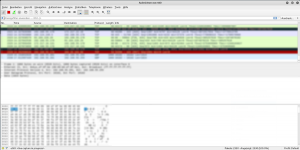

Öffnen Sie Wireshark in der GUI und wählen Sie das Netzwerk-Interface eth0 aus:

Klicken Sie auf die blaue Haifischflosse oben links oder wählen Sie in der Menü-Leiste Aufzeichnen --> Starten (Strg + E) um den Netzwerkverkehr mitzuschneiden:

Der Netzwerk-Verkehr wird solange mitgeschnitten, bis Sie die Aufzeichnung durch Klicken auf das rote Quadrat oben links oder durch Auswahl von Aufzeichnung --> Stoppen (Strg + E) beenden. Alle VoIP-Telefonate, die in dieser Zeit geführt werden, können im nächsten Schritt wiedergegeben werden. Nachdem die Aufnahme beendet wurde, kann auch Ettercap beendet werden.

VoIP-Telefonate und Teilnehmer identifizieren

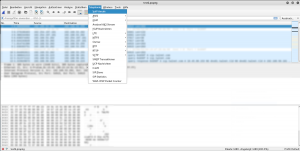

Nachdem die Aufzeichung beendet wurde, wählen Sie in der Menü-Leiste Telephonie --> VoiP Anrufe:

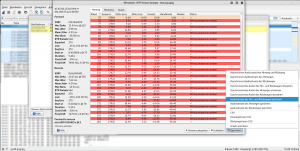

Im Fenster VoIP Anrufe werden alle, während der Aufzeichnung geführten, VoIP-Telefonate aufgelistet. Die Spalten Von und Nach geben Auskunft über die verwendeten Telefonnummern bzw. internen Durchwahlen und IP-Adressen. So lassen sich gezielt, einzelne Teilnehmer identifizieren. Wählen Sie das gewünschte Telefonat (den RTP-Stream) aus und klicken Sie aus Streams abspielen:

VoIP-Telefonat wiedergeben

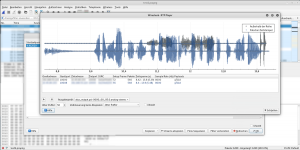

Der RTP Player gibt den RTP-Stream oft nicht sauber wieder. Es kann passieren, dass der Stream entweder sehr abgehackt oder auch zu langsam wiedergegeben wird. In diesem Fall kann der gewünschte RTP-Stream auch ganz einfach in das Au-Format konvertiert werden und anschliessend z.B. mit dem VLC-Player wiedergegeben werden.

Im RTP Player kann nun das ausgewählte Telefonat wiedergegeben werden:

VoIP-Telefonat in Audio-Format konvertieren und als Datei speichern

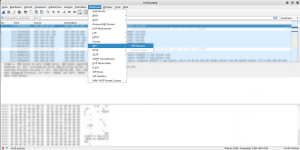

Um den gewünschten RTP-Stream zu konvertieren wählen Sie zunächst in der Menü-Leiste Telephonie --> RTP --> RTP Streams aus:

Im Fenster RTP Stream müssen nun beide RTP-Streams des Telefonats, nämlich der Hin- und der Rückweg, ausgewählt werden.

Beispiel:

Quelladresse Zieladresse 192.0.2.42 198.51.100.25 198.51.100.25 192.0.2.42

Wenn beide RTP-Streams ausgewählt wurden, klicken Sie auf Analysieren:

Wählen Sie im Fenster RTP Stream Analyse unten rechts Speichern --> Audiostream des Hin- und Rückweges speichern aus.

Die gespeicherte Datei kann nun im z.B. VLC-Player angehört werden.